威努特CTO黄敏:工控安全三观之威胁观

http://www.gkong.com 2020-06-11 16:59 来源:威努特工控安全

网络安全风险三要素:资产、脆弱性、威胁。资产是基础,如果用“皮”与“毛”的关系来对比,资产是“皮”,脆弱性、威胁是“毛”,脆弱性是资产的一个属性,是资产的安全漏洞,资产则是威胁的攻击目标,如果没有资产这张“皮”,脆弱性和威胁这些“毛”都不会存在。

脆弱性与威胁的关系,则是哲学上的“内因”与“外因”的关系,脆弱性是“内因”,威胁是“外因”,威胁利用脆弱性,两者结合才能发生安全事件。俗语“苍蝇不叮无缝的鸡蛋”当中,“苍蝇”是外部威胁,“缝”是鸡蛋的脆弱性,两者同时存在,鸡蛋这个资产才能被破坏。在《工控安全三观之漏洞观》一文,探讨了工控安全的脆弱性(漏洞与脆弱性的英文就是同一个词vulnerability),本文我们继续探讨工控安全应该树立什么样的威胁观。

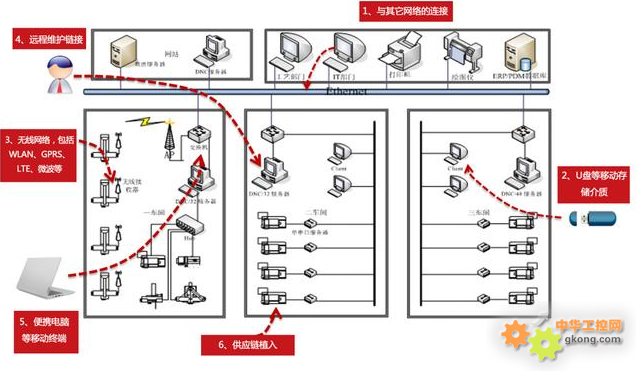

关于工控安全威胁最常见的一个误区是:物理隔离的工控网络是安全的。其实,对于一个工控网络,有以下典型的威胁进入途径(只是典型的,并非全部):

典型工控网络的威胁入侵途径

1) 与其它网络的连接。例如:与互联网的连接,与企业办公网的连接(间接与互联网相连)。典型案例:2005年8月,Zotob 蠕虫通过互联网进入企业办公网,进而进入生产控制网络,感染导致戴姆勒 - 克莱斯勒的美国汽车制造厂13台设备下线隔离将近一个小时。

2)U盘等移动存储介质。Stuxnet病毒正是利用这一途径,进入了物理隔离的纳坦兹铀浓缩工控网络。

3) 无线网络,包括WLAN、GPRS、LTE、微波等。无线网络技术的应用,打破了网络的物理边界,将攻击者阻拦在工控网络之外不再可能。典型案例:2008年,一少年用一个电视遥控器改变轨道扳道器,攻击了波兰Lodz的城铁系统,导致4节车厢出轨,12名乘客受伤。

4)远程维护连接。设备厂商的远程维护连接,使得工控网络与设备厂商支持人员的电脑和网络相连,而设备厂商支持人员的电脑和网络很可能是连接在互联网上的,或者支持人员的电脑已经被病毒感染。

5)便携电脑等移动终端。接入工控网络的移动终端,可能已经被病毒感染,或者移动终端连接互联网。典型案例:2003年12月30日,龙泉、政平、鹅城换流站计算机系统发现病毒,经调查确认是技术人员在系统调试中用笔记本电脑上网所致。

6) 供应链植入。美国国家安全局(NSA)早在2008 就启动了“量子”项目,旨在供应链环节向重点目标植入恶意软硬件,借助预置的恶意模块,攻击者能够通过无线信号窃取敏感数据或者获取工控系统的操作权限发起攻击。

物理隔离,只能解决第1种威胁进入途径。

综上所述,敏哥观点:工控安全威胁是多种多样的,断网或物理隔离并不是“一招制敌”的良药,也根本不存在一招制敌的良药;对于关键信息基础设施,不仅仅要考虑常规的威胁类型,还要考虑国家力量发起的攻击,必须做好对抗供应链植入、ATP攻击、0day攻击等高难度攻击的准备。

相关新闻

- ▪ IDC 2024年中国智能工控安全审计市场份额报告正式发布

- ▪ 破局增长压力,AI或成增长新动能:IDC 2024年中国智能工控防火墙市场份额报告正式发布

- ▪ 智能化提速!工控安全市场规模2026年或超百亿

- ▪ 需求释放,增速喜人 IDC 2022年中国工控安全审计市场份额报告正式发布

- ▪ 工控安全独角兽Dragos遭勒索软件攻击

- ▪ 中国制造!首款搭载RISC-V芯片的工业防火墙完成实测!

- ▪ 龙头厂商大涨114.37%,工业互联网安全迎来风口?

- ▪ Forescout发布“冰瀑”报告 披露56个重大OT漏洞

- ▪ 中国工控安全行业崛起 四大国资再入股威努特

- ▪ 未来5年,全球工控安全市场规模或达223亿美元