USB可移动介质仍然是黑客攻击工业控制系统所钟爱的初始突破手段

http://www.gkong.com 2022-08-23 15:07 来源:大连前锋科技

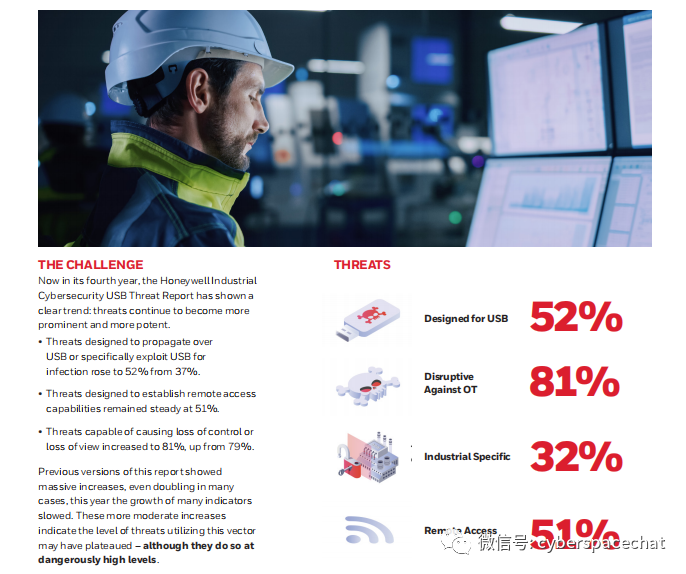

近日,霍尼韦尔发布了题为《工业网络安全:USB威胁报告2022》(Industrial Cybersecurity: USB Threat Report 2022)的研究成果,该研究报告进一步证实了他们的判断,即攻击对手故意利用USB可移动介质作为初始攻击媒介,此时他们将尝试建立远程连接以下载额外的有效负载、泄露数据并建立命令和控制。研究报告透露,52%的威胁是专门为利用可移动介质而设计的,高于去年的37%。它比 2020年研究中记录的19%增加了一倍多,这表明旨在使用USB可移动介质的威胁已经达到了危险的高水平。此外,利用USB旨在建立远程访问能力的威胁保持稳定在51%,与 2021年的水平保持一致,尽管威胁级别仍然很高。在所看到的威胁中,木马仍然占主导地位,再次占检测到的恶意软件的76%。

报告称,结合针对工业的威胁相应增加,从30%增加到32%,这再次验证了USB 可移动介质被用于渗透许多工业/OT环境中的物理隔离环境的理论。81%的威胁能够破坏OT(运营技术)系统,这是用于控制工业环境的基础技术,高于去年报告中的 79%。

霍尼韦尔互联企业网络安全副总裁兼总经理Jeff Zindel表示:“2022年的报告表明,攻击者故意利用可移动介质作为初始攻击介质来建立远程连接、泄露数据并建立指挥和控制。”“现在非常清楚的是,USB可移动介质正被用于渗透工业/OT环境,组织必须采用正式的程序来防御这种类型的威胁,以避免代价高昂的中断。”

霍尼韦尔报告现已进入第四个年头,发现试图进入工业/OT环境的威胁在复杂性、频率和潜在运营风险方面持续增加。USB传播的恶意软件显然被用作攻击工业目标的大型网络攻击活动的一部分。利用USB可移动介质的能力绕过网络防御,以及依赖于这些设施保护的隔离场景,攻击者在不断调整策略。持续的努力对于防御日益增长的USB威胁是必要的,强烈建议使用强大的USB安全控制。

霍尼韦尔在去年的报告中表示,全球大流行影响了大多数OT组织的日常运作方式,以适应新的健康和安全指南。尽可能减少员工物理距离的尝试导致对数字数据移动的需求增加。因此,进入OT的两个主要通信路径——可移动介质和网络连接——承受着更大的压力,运营者因此面临新的运营挑战,它补充说。

霍尼韦尔《工业网络安全USB威胁报告2022》显示了网络安全威胁变得更加突出和强大的明显趋势。虽然该报告基于霍尼韦尔SMX(安全介质交换)的汇总数据并且完全匿名,但调查结果代表了对集体数据集的综合观点,并且样本集调查结果根据对更广泛样本集的影响进行解释。此外,霍尼韦尔SMX分析工业设施中积极使用的USB设备,提供工业USB 动的高度集中视图。

代表的行业包括美国网络安全和基础设施安全局 (CISA) 定义的关键基础设施部门。调查结果仅限于已检测和阻止的恶意软件。由于没有任何恶意软件检测技术是 100%有效的,因此可能没有检测到其他威胁,因此未包含在霍尼韦尔报告中。

霍尼韦尔表示,其调查结果并未证明其有意绕过工业系统中的隔离,尽管它强调了这样做的能力有所提高。“此外,查看恶意软件样本验证了去年首次出现的另一个趋势。专门针对工业控制系统设计的威胁数量也同比略有增加,从30%上升到32%,而与此同时,恶意软件更有能力对工业控制系统造成破坏,从79%上升到81%,”报告补充道。

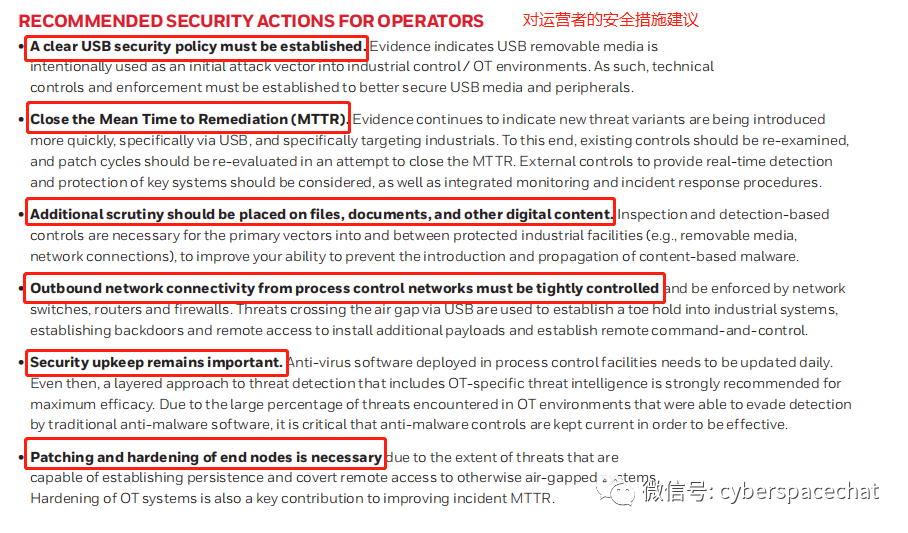

工业运营商必须建立明确的USB安全策略。有证据表明USB可移动介质被故意用作工业控制/OT环境中的初始攻击媒介。因此,必须建立技术控制和执行,以更好地保护 USB介质和外围设备。

该报告还指出,有证据表明新的威胁变种正在以更快的速度被引入,特别是通过 USB,特别是针对工业部门。“为此,应重新检查现有控制措施,并重新评估补丁周期,以试图关闭MTTR(平均补救时间)。应考虑提供实时检测和保护关键系统的外部控制,以及综合监控和事件响应程序,”它补充说。

霍尼韦尔报告要求对文件、文档和其他数字内容进行额外审查。基于检查和检测的控制对于进入受保护工业设施(例如可移动介质和网络连接)的主要介质是必要的,以提高它们防止引入和传播基于内容的恶意软件的能力。

此外,来自过程控制网络的出站网络连接必须由网络交换机、路由器和防火墙严格控制和强制执行。通过USB跨越隔离环境的威胁被用来在工业系统、后门和远程访问中建立一个立足点,以安装额外的有效载荷并建立远程命令和控制。

组织还必须进行安全维护,例如部署在过程控制设施中的防病毒软件需要每天更新。即便如此,强烈建议采用包含OT特定威胁情报的分层威胁检测方法,以获得最大效率。

由于在OT环境中遇到的大部分威胁都逃避了传统反恶意软件的检测,因此必须保持最新的反恶意软件控制措施才能有效。此外,由于能够建立持久性和隐蔽远程访问其他隔离系统的威胁程度,修补和加固终端节点是必要的。因此,OT系统的强化也是提高事件MTTR的关键。

2022年5月,Red Canary Intelligence报告跟踪了一组名为“Raspberry Robin”的恶意活动,并观察到针对与技术和制造相关的组织,但目前尚不清楚受害者之间是否存在其他联系。最初于去年9月观察到,Raspberry Robin攻击组织通常通过USB驱动器安装。攻击组织依靠“msiexec[dot]exe”调用其基础设施,通常是受感染的QNAP设备,使用包含受害者用户和设备名称的HTTP请求。

编辑精选

工控原创

- ▪ 美的剥离伺服资产,聚焦核心部件突围

- ▪ 六十载创新积淀,ADI开启边缘智能新篇章

- ▪ “不拥抱就下岗”!朱兴明定调汇川技术2026年:全员AI化

- ▪ 1 月工业自动化月度盘点:政策赋能 + 技术突破,开启智能制造新征程

- ▪ 汇川技术筹划赴港上市,加速国际化战略落地

- ▪ 23家新工厂跻身全球灯塔网络 制造业智能化转型加速

- ▪ 人形机器人规模化落地启幕?乐聚 Taskor 打响行业第一枪

- ▪ “人工智能+制造”怎么推进?工信部等八部门印发专项行动实施意见

- ▪ 经典焕新,实力跃升:西门子 S7-200 SMART G2 系列正式登场

- ▪ 波士顿动力发布企业级Atlas机器人,携手DeepMind赋能工业新未来