Tofino提出解决Stuxnet震网病毒的完美解决方案

“Stuxnet震网”病毒肆虐证明了我们的工业控制系统并非想象中的安全,黑客的针对目标也不仅仅是普通的民用网络。 Stuxnet攻击的复杂性以及协同的高级持续性威胁的杀伤力足以令包括工业网络安全在内的所有公用事业企业胆战心惊。 “Stuxnet震网”病毒肆虐证明了我们的工业控制系统并非想象中的安全,黑客的针对目标也不仅仅是普通的民用网络。 Stuxnet攻击的复杂性以及协同的高级持续性威胁的杀伤力足以令包括工业网络安全在内的所有公用事业企业胆战心惊。

Stuxnet 攻击凸显出多芬诺为确保工业网络安全所做出的一系列努力的重要性。多芬诺(Tofino)工业安全解决方案,是一个独特的硬件和软件安全系统,可以保护客户的工业控制系统不会遭到Stuxnet的攻击与破坏。传统的防火墙并非专为控制系统或工业环境而设计,这样就会把一切工厂设备和系统都暴露在蠕虫病毒的威胁之下,每年,因网络攻击和主要基础设施被病毒破坏带来的损失高达数十亿甚至百数亿美元,而多芬诺为客户提供度身定做的防火墙, 可以为设备提供其独有的区级安全保护,超越一般传统的防火墙。【详细】 |

|

西门子推荐的识别和清除 Stuxnet 病毒感染的过程

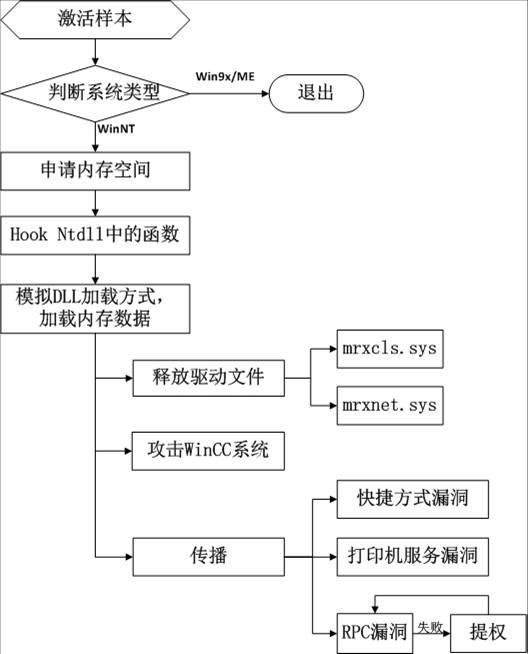

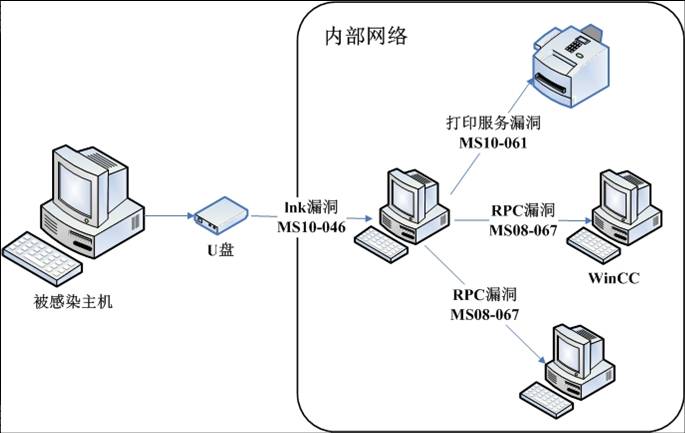

由于Stuxnet针对某个特定的工业生产控制系统进行攻击,而这些行为不会在测试环境中出现,因此在测试环境下观察到的病毒行为不全面,很可能产生误导。事实上,运行后,Stuxnet会立即尝试进入一个可编程逻辑控制器(PLC) 的数据块—DB890。这个数据块其实是Stuxnet自己加的,并不属于目标系统本身。Stuxnet 会监测并向这个模块里写入数据,以根据情况和需求实时改变PLC的流程。

建议检查如下类型的计算机: 嵌入式系统 (例如,Microbox),

其它计算机 ,如

用于基础服务的计算机 (文件服务器,域控制器,其它服务器...) 、

安装和未安装 WinCC 的计算机,

虚拟机 (例如:VMWARE 安装)

按如下所述执行各种措施。

重要信息

在扫描 ZIP 文件前一定要做备份。应在扫描前解压缩大于 1 MB 的 ZIP 文件,以确保可以扫描其包含的文件。 【详细】 |